Join GitHub today

GitHub is home to over 20 million developers working together to host and review code, manage projects, and build software together.

Have a question about this project? Sign up for a free GitHub account to open an issue and contact its maintainers and the community.

Already on GitHub? Sign in to your account

goproxy-vps r168 已经是一个成熟可用的 tls1.3 + http2 代理了。 #1470

Comments

lizongzeshunshun

commented

on 5 Feb

|

启动的时候会报一个错误 |

|

@lizongzeshunshun 有些 linux 的确没有 realpath 命令,已经修复了。 |

lizongzeshunshun

commented

on 5 Feb

|

@phuslu 已经正常。谢谢 |

|

@breakwa11 多谢捧场。 用的是 cloudflare 的 tls-tris 补丁,在 https://github.com/phuslu/go/commits/master 不过怎么说呢,捣鼓出来的这玩意有其独特之处。 |

lizongzeshunshun

commented

on 6 Feb

|

我这边速度还行,基本与SS原版持平,但是跟SSR还是有差距 测试数据: Fast.com

Youtube

同时goproxy-vps的Youtube的缓冲与速度统计曲线很不平滑 浏览网页体验确实不错,应该是http/2.0的缘故

|

wangyi2005

commented

on 6 Feb

|

老大,docker alpine:3.5 |

ouyangmland

commented

on 7 Feb

|

@breakwa11 第一次看到小姐姐,在社长这里出现 |

|

[[http2]] |

|

log的一些报错信息 2017/02/07 06:21:36 http2: received GOAWAY [FrameHeader GOAWAY len=8], starting graceful shutdown |

kang000feng

commented

on 8 Feb

|

感谢社长, 我博客已经撸了篇详尽的安装及使用教程了 @wpyok500 可以自己申请一个 |

lovehahhah

commented

on 8 Feb

|

能否发一个博客的链接?

On Feb 8, 2017 16:56, "kang000feng" <notifications@github.com> wrote:

感谢社长, 我博客已经撸了篇详尽的安装及使用教程了 @wpyok500 <https://github.com/wpyok500> 可以自己申请一个

—

You are receiving this because you are subscribed to this thread.

Reply to this email directly, view it on GitHub

<#1470 (comment)>, or mute

the thread

<https://github.com/notifications/unsubscribe-auth/ACHVYN4QhiuGQX8JsPdlXt5bPA1yYX0sks5raYNBgaJpZM4L3Iao>

.

|

|

改了改代码,也能用容器部署了。 跑在容器云的时候主要解决的问题,是需要提供一个外部的包含证书的外部 toml 问题。 |

|

在樱花主机上部署了一个 https://c1.phus.lu:XXXXX/ 没有 auth, 可供大家测试。 容器云有个不好的地方,就是端口都是它随机指定的,这个比较郁闷,将就用下吧。 晚上删除此回复。 |

|

不建议部署到其他端口。goproxy-vps 可以和 nginx 共用端口的。https://www.fanyueciyuan.info/fq/goproxy-vps-443.html |

wangyi2005

commented

on 9 Feb

|

不能利用 arukas Endpoint 现成的证书吗?而且Endpoint 是固定的。 |

|

就像社长说的,TLS 1.3 所带来的改善是可以明显感觉到的。 另,大家可以测试下这个网站。它已持 TLS1.3 。(可通过修改浏览器配置) 可以感觉到在 TLS1.3 下打开网页明显的快。 |

wangyi2005

commented

on 9 Feb

|

@phuslu arukas Endpoint 会转发到容器的监听端口的啊。 |

|

为了让 443 端口物尽其用。在处理非代理请求的时候,提供转发到本机的某个端口(一般是 nginx 80 端口)的机制。 |

|

可以,参见这个配置 https://pastebin.com/raw/QUPuM4L6 |

|

纠正一下我上面 #1470 (comment) 这里面说到的

原因:我发现 ssldecoder.org 前端使用了 cloudflare CDN,即,现在可以确定的是 cloudflare CDN 支持了 TLS 1.3,而 ssldecoder.org 网站本身是否支持 TLS 1.3 还未知。 特此纠正。 |

|

是的。 cloudflare 开源的它家 tls 1.3 实现 https://github.com/cloudflare/tls-tris/commits/master 我移植到了 phuslu/go 这个 repo,所以 才有了goproxy-vps 的 tls 1.3 的支持。 基于 OpenSSL 的 tls 1.3 的实现由 akamai 捐赠,计划会在 4 月份的 1.1.1 版本中发布。 预计届时 nginx nghttp2 nghttpx 也会加入 tls 1.3 的支持。 |

|

请问这个是什么错误啊 2017/02/23 00:32:31 http: TLS handshake error from x.x.x.x:xx: read tcp x.x.x.x:xx->x.x.x.x:xx: read: connection reset by peer |

|

`[root@3ory3ugqjh ~]# curl -L git.io/get-goproxy-vps | bash

请问如何解决呢 |

|

reject_nil_sni = false |

拒绝 SNI 为空的 https 连接,可以防止被访问的目标网站通过 IP 反查证书和网站。

支持 upstream 代理,可以完成一些有趣的功能。 就是一个所谓的 "客户端了" |

|

Firefox 已经支持 tls1.3 的 0-RTT 的连接了

|

phuslu

changed the title from

goproxy-vps r143 已经是一个成熟可用的 tls1.3 + http2 代理了。 to goproxy-vps r168 已经是一个成熟可用的 tls1.3 + http2 代理了。

phuslu

changed the title from

goproxy-vps r143 已经是一个成熟可用的 tls1.3 + http2 代理了。 to goproxy-vps r168 已经是一个成熟可用的 tls1.3 + http2 代理了。

on 16 Mar

mikelei8291

commented

on 6 Apr

|

如何通过源码编译?不知道需要哪些依赖包 |

|

@mikelei8291 可以试下 #1510 不过我自测 htpasswd 的认证方式倒是可以的。。。 |

mikelei8291

commented

on 6 Apr

|

@phuslu 感谢,我试试用这个编译 |

mikelei8291

commented

on 6 Apr

|

@phuslu 编译失败 |

mikelei8291

commented

on 6 Apr

|

@phuslu 一小时前 release 的 r183 已经能使用 htpasswd 验证了,感谢 |

|

goproxy-vps r189 加入一个新的配置 Lines 12 to 16 in 5835d79 这样在服务端就能禁用 http2 防止限速了 |

|

r191 发布了。

这种方式的话,就是 tcp 透传,而省去 tls 的二次转发的开销。 注意,一般需要 "proxy-end.example.org" 这台机器上的 goproxy-vps 配置 wildcard (野卡)证书。否则需要手动拷贝 proxy.example.org 证书到这台机器上。 |

hunter-xue

commented

on 12 Apr

|

北京联通,只有50k左右。使用chrome。 |

|

自用的 systemd service 文件,仅供参考 tee /etc/systemd/system/goproxy.service <<-'EOF'

[Unit]

Description=GoProxy Server Service by phuslu@github

After=network.target

[Service]

Type=simple

WorkingDirectory=/opt/goproxy/

ExecStart=/opt/goproxy/goproxy-vps

[Install]

WantedBy=multi-user.target

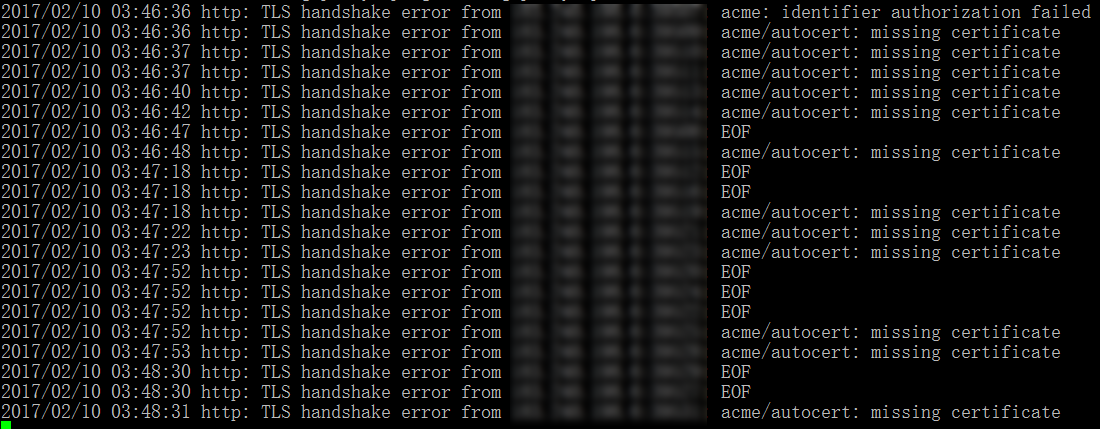

EOF但是这么做申请letsencrypt证书的时候会出错(missing certificate)…… 另外, 同 VPS 分别部署了 GOPROXY 和 SSR,测速(speedof.me)时的差别颇大, Firefox 认 LE 的证书,会显示 Valid Certificate,不需要额外导入证书。 |

|

搬瓦工使用命令部署不了,是因为vps的配置太低了吗? [root@xue-vps ~]# curl -L git.io/get-goproxy-vps | bash % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 102 3473 102 3473 0 0 4476 0 --:--:-- --:--:-- --:--:-- 44760. Local Goproxy VPS version1. Checking GoProxy VPS Version % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 100 89061 0 89061 0 0 196k 0 --:--:-- --:--:-- --:--:-- 296k2. Downloading goproxy-vps_linux_amd64-r198.tar.xz % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 101 611 0 611 0 0 2023 0 --:--:-- --:--:-- --:--:-- 492 3 2141k 3 86586 0 0 88601 0 0:00:24 --:--:-- 0:00:24 8860100 2141k 100 2141k 0 0 1373k 0 0:00:01 0:00:01 --:--:-- 3539k3. Extracting goproxy-vps_linux_amd64-r198.tar.xzxz: goproxy-vps_linux_amd64-r198.tar.xz: Memory usage limit reachedxz: Limit was 28 MiB, but 65 MiB would have been needed |

|

另外按照 @breakwa11 的部署方法部署了ssr 和 按照社长的 mixool/gost 镜像部署的gost服务器端 提示都是: |

|

@mixool 完全照抄https://mixool.blogspot.ca/ 上面的设置 |

|

直接https://我的域名 访问失败 确认了是端口并未打开 |

|

@coeusite 实现的了 https://github.com/phuslu/goproxy/blob/server.vps/goproxy-vps.go#L799-L800 配置大致如下 或 |

|

@hcym 必须绑定域名。我用了443端口,据说可以自签证书的,但是保险起见,我还是在配置文件里面用pem设置了证书。 证书很方便。前面有人提示过。或者用openssl自签san证书,或者用acme.sh生成证书。 |

|

做一个简易安装手册 |

|

使用 QUIC 后无法连接,改回 HTTPS 后一切正常 其中

Update: 我的情况和 @wz7465 不太一样,我这边使用 Chrome / Firefox 访问 http 页面时出现: 难道是走 QUIC 不接受 user:pass@domain 式的鉴权请求? 扫了一眼代码,好象客户端要使用 |

skyburnoooomg

commented

on 6 Aug

|

@THLIVSQAZ 按照你的简单安装手册搞定了 |

|

@THLIVSQAZ ,我自己买了证书,应该怎么设置? |

我的配置是这样的,为什么通过444端口访问我的域名的时候仍然采用的http/2? |

liyangyijie

referenced this issue

in fanyueciyuan/eazy-for-ss

liyangyijie

referenced this issue

in fanyueciyuan/eazy-for-ss

on 7 Aug

Closed

请教goproxy-vps/自己证书的问题 #19

|

摸索了一下,终于搞定。 root@gcv:~/goproxy-vps# ls root@gcv:~/goproxy-vps# nano goproxy-vps.toml [[http2]] 然后在客户机上,安装chrome,并安装chrome的插件switchyomega 自签证书应该也是ok的,我没试过。 |

|

@luckypoem 自签证书是可以的 chrome里面导入自签证书就行 |

luckypoem

commented

29 days ago

|

@kirbyzhu 谢谢提示,找时间试一下 |

luckypoem

commented

29 days ago

|

Let’s Encrypt配置SSL证书以及自动续期的方法-Certbot 本文推荐的方式,应该是目前最简单的方式了! Let’s Encrypt应该一款免费开源的SSL生成程序。操作相对比较容易,使用门槛不高。 官网 部署 安装certbot: 解析域名 生成域名证书 下面的代码是生成 yourdomain.com / www.yourdomain.com / api.yourdomain.com 如果你要生成更多域名,直接后面再加 -d xxxxx.xx 即可啦。 命令执行过程中, 生成成功,可到目录 /etc/letsencrypt/live/ 查看我们的证书了!最后显示:

cert.pem和privkey.pem就是我们需要的东西。 自动续期 手动延期 利用Cron自动延期

|

luckypoem

commented

29 days ago

|

@kirbyzhu ,我在mac下测试了。打开“keychain access",并且点开了左上角的钥匙,但仍然无法点击左下角的“+”号,为什么? |

kirbyzhu

commented

29 days ago

|

@luckypoem 没能理解你的问题诶 |

kirbyzhu

commented

29 days ago

|

最好用的自签证书是goproxy自动生成的网站证书 cache目录的ecc文件夹里面 不需要再导入 |

luckypoem

commented

28 days ago

|

在 windows下,是可以导入证书的,但是mac不行,估计是因为mac的机制更严。 |

briteming

commented

27 days ago

|

@phuslu |

|

之前所谓好用是因为自动生成了自签证书,这个实在不是一个好的方案。 写了个教程,请看下 |

coeusite

commented

24 days ago

•

|

突然想起个问题,client 会验证 server 的证书么? 毕竟受到 MitM 攻击的风险还是存在的 另外,比如我的VPS的域名是 example.org,IP是 4.3.2.1:8765 |

|

chrome 使用的话会验证的。goproxy-vps 的客户端模式还没有验证,我尽快加上。 |

briteming

commented

21 days ago

•

|

@phuslu ,事实上,我有vps_linux_amd64.tar.bz2的32位版,但是没有vps_linux_amd64.tar.bz2, |

briteming

commented

20 days ago

|

终于找到一个类似最早版本的版本:https://github.com/phuslu/goproxy-ci/releases/download/r1001/goproxy-vps_linux_amd64-r54.tar.bz2 非常感谢phuslu开发出这样简单省事给力的翻#墙软件,phuslu真是功德无量。保重你自己,keep anonymous! |

dou4cc

commented

20 days ago

|

@briteming phuslu不是匿名的,2010年毕业于南大 |

luckypoem

commented

20 days ago

|

@dou4cc |

pexcn

commented

15 days ago

|

@phuslu 请问 |

|

@pexcn 如果客户端 tls 握手没有 sni 信息的话,就关闭连接。设置为 true 的话,一定程度上可以防止 gfw 的 tls 探针。 |

pexcn

commented

15 days ago

luckypoem

commented

10 days ago

|

@phuslu |

coeusite

commented

3 days ago

|

更新新版 FoxyProxy 后无法使用,用 Firefox 的同学请勿更新。 gop 版本 r257 |

ufo86817

commented

2 days ago

|

VPS 使用 SSL证书登录 已关闭密码登录功能 proxy_auth_method 前面加#注释掉 才能正常上G Y T F 等 |

mixool

commented

4 hours ago

•

|

使用脚本安装的,服务端用的默认设置 [http]

listen = ":8000"

parent_proxy = "https+h2://ex.xxx"速度有4000Kbps [http]

listen = ":8000"

parent_proxy = "quic://ex.xxx"速度就只有400Kbps。 |

phuslu commentedon 4 Feb

•

edited

项目主页:https://github.com/phuslu/goproxy/tree/server.vps

安装方法:

curl -L git.io/get-goproxy-vps | bash启动方法:

sudo ./goproxy-vps或者sudo ./goproxy-vps.sh start优势:

使用注意点:

chrome://flags/#ssl-version-max的 tls1.3 支持。security.tls.version.max = 4和security.tls.enable_0rtt_data = true[[https]]配置。跳票许久,大家就请随便用用吧。